Introdução e apresentação geral da cibersegurança

Introdução

Atualmente, é possível enviar e receber qualquer formato de dados, seja um e-mail ou um ficheiro áudio ou vídeo, apenas com um clique. Mas será que alguma vez pensámos em como os dados são transmitidos ou enviados com segurança, sem qualquer fuga de informação? Podem ocorrer violações de segurança quando utilizamos registos em papel, enviamos informações através de fax e até quando o fazemos verbalmente. Contudo, as consequências das violações de segurança no que se refere a informação digital são potencialmente mais graves, uma vez que pode ser distribuída mais facilmente e a um público muito mais vasto. A resposta a este problema está na cibersegurança, não esquecendo que a Internet tem registado continuamente uma taxa de crescimento significativa.

Cibersegurança é a designação das medidas desenvolvidas para evitar ou reduzir qualquer problema que resulte de um ataque a dados, computadores ou dispositivos móveis. Abrange não só a salvaguarda da confidencialidade e privacidade, mas também a disponibilidade e integridade dos dados, ambos vitais para a segurança.

A cibersegurança é uma área em constante mudança, utilizando conceitos complexos e, por vezes, parecendo bastante confusa. Contudo, podem ser tomadas medidas eficazes e relativamente simples para proteger a informação e protegê-lo a si e à sua organização. A concretização de algumas ações simples e a prática de comportamentos seguros reduzirão, em conjunto, as ameaças online.

As ciberviolações resultam em custos elevados, designadamente em termos de despesas, tempo de recuperação e danos de reputação. É por isso que a cibersegurança deve ser encarada como uma prioridade para as empresas, devendo todos os seus colaboradores estarem conscientes de como implementar medidas de proteção. Devem, também, ter perceção das medidas básicas de cibersegurança pessoais e de gestão e coordenação.

No final deste capítulo, irá saber:

- o que é o ciberespaço;

- a necessidade e a importância da cibersegurança;

- os conceitos e fundamentos da cibersegurança;

- os cenários da cibersegurança.

Ciberespaço

O ciberespaço consiste em vários sistemas informáticos conectados e em sistemas integrados de telecomunicações. Tornou-se uma caraterística da sociedade moderna, melhorando e permitindo uma comunicação rápida, a acessibilidade a sistemas de comando e controlo e o armazenamento e transferência de dados em massa.

O ciberespaço tornou-se essencial para os negócios, para a nossa vida quotidiana e para a prestação de serviços. Esta dependência do ciberespaço é transversal e pode ser verificada nas esferas militares, onde as comunicações, comando, controlo, inteligência e elementos de precisão têm por base sistemas cibernéticos e sistemas de comunicação relacionados.

Estes sistemas interligados resultaram numa situação de dependência e de vulnerabilidade dos indivíduos, setores e governos. Algumas nações encaram esta dependência e vulnerabilidade como preocupações emergentes de segurança ou defesa nacional, tendo criado organizações com a responsabilidade de gerir ou coordenar políticas nacionais de cibersegurança.

A cibersegurança surge como uma importante questão transversal que requer respostas de indivíduos, empresas privadas, organizações não governamentais, governos e agências e organismos internacionais.

Importância da cibersegurança

Viver na era digital implica compreender que a nossa informação privada é mais vulnerável do que nunca. Proliferam as notícias sobre roubo de identidade e violações de dados, sentidas por milhões de consumidores. E enquanto as empresas e as instituições trabalham constantemente para se protegerem com crescentes medidas de segurança, também podemos desempenhar um papel neste processo. A cibersegurança não envolve apenas as empresas e o governo. O seu computador, tablet e telemóvel contêm, provavelmente, informações a que os hackers e outros criminosos gostariam de aceder, como os endereços de e-mail, nomes e datas de nascimento de outras pessoas. Suponha, por exemplo, que um hacker tem acesso às suas informações de contato. Poderia enviar um e-mail ou mensagem de texto a todos os que conhece, usando o seu nome, encorajando-os a clicar num link contendo malware, como “Olá, pensei que ias adorar isto! Clica aqui”.

Tudo o que depende da Internet para comunicar ou esteja ligado a um computador ou outro dispositivo inteligente pode ser afetado por uma quebra de segurança, incluindo:

- sistemas de comunicação, como e-mail, telefones e mensagens de texto;

- sistemas de transporte, incluindo controlo de tráfego, motores de automóveis, sistemas de navegação aérea;

- bases de dados governamentais, incluindo números de Segurança Social, licenças, registos fiscais;

- sistemas financeiros, incluindo contas bancárias, empréstimos e cheques;

- sistemas médicos, incluindo equipamento e registos médicos;

- sistemas educativos, incluindo avaliações, boletins de notas e trabalhos de investigação.

O risco de quebras ao nível da cibersegurança está a aumentar, impulsionado pela conectividade global e pela utilização de serviços em nuvem, como os Amazon Web Services, para armazenar dados sensíveis e informação pessoal. A má configuração generalizada dos serviços em nuvem, aliada a cibercriminosos cada vez mais sofisticados, significa que o risco da sua organização sofrer um ataque cibernético bem sucedido ou de violação de dados está a aumentar. Com alguma regularidade, verificamos existirem notícias que se referem a violações de dados em grandes empresas ou a avisos de que os hackers acederam a uma rede informática, solicitando elevadas somas de dinheiro para não divulgar informação confidencial (“ransomware” ou resgate).

Fundamentos da cibersegurança

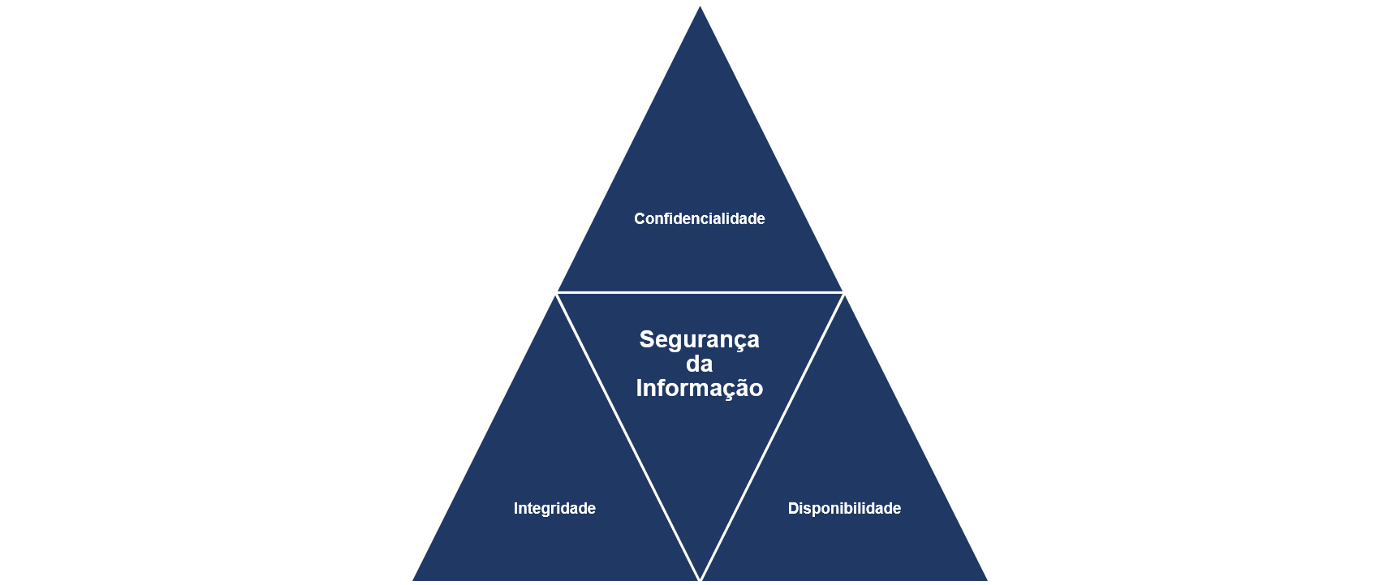

A Cibersegurança constitui um termo de grande amplitude, mas baseia-se em três conceitos fundamentais conhecidos como “A Tríade da CIA” (CID em português): Confidencialidade, Integridade e Disponibilidade. Este modelo foi concebido para as políticas de cibersegurança no domínio da segurança da informação.

Confiabilidade nos aspetos da segurança da informação

Confidencialidade – Define as regras que limitam o acesso à informação. Trata-se das medidas que restringem o acesso à informação sensível através de ciberataque e hackers. Numa organização, é permitido ou negado o acesso à informação de acordo com a categoria ou responsabilidade dos utilizadores. Também lhes é dada formação adequada sobre a partilha de informação e a segurança das suas contas com palavras-passe fortes. Podem alterar a forma como os dados são tratados no contexto de uma organização para assegurar a sua proteção. Existem várias formas de assegurar a confidencialidade, como a autenticação de dois fatores, encriptação de dados, classificação de dados, verificação biométrica e fichas de segurança.

Integridade – Assegura que os dados são consistentes, precisos e fiáveis. Significa que os dados, no processo de circulação, não devem ser alterados, apagados, nem ser acedidos ilegalmente. Devem ser tomadas medidas adequadas numa organização para garantir a sua segurança. As permissões e o controlo de acesso dos utilizadores aos ficheiros são as medidas que permitem controlar a violação dos dados. Paralelamente, devem ser implementadas ferramentas e tecnologias para detetar qualquer alteração ou violação dos dados. Várias organizações utilizam processo de controlo, por vezes criptográfico, para verificar a sua integridade. Para lidar com a perda ou eliminação acidental de dados ou mesmo com ciberataques, devem existir cópias de segurança regulares. As cópias de segurança em nuvem são presentemente a solução mais fiável.

Disponibilidade – A disponibilidade refere-se aos componentes necessários, como o hardware, software, redes, dispositivos e equipamento de segurança, os quais devem ser permanentemente atualizados, de forma a assegurar o bom funcionamento e o acesso aos dados sem qualquer perturbação. Implica também a opção por equipamento de segurança extra em caso de qualquer estrangulamento. Por exemplo, firewalls, planos de recuperação de informação, servidores proxy e uma solução de backup adequada devem garantir a capacidade de lidar com ataques DoS (ataques de negação de serviços). Para uma abordagem bem sucedida, deve passar por múltiplas camadas de segurança para garantir proteção a todos os elementos constituintes da cibersegurança, designadamente os computadores, sistemas de hardware, redes, programas de software e os dados que são partilhados.

Os cenários da cibersegurança

O cenário da cibersegurança está sempre a mudar. Os atacantes estão constantemente à procura de novas fraquezas e vulnerabilidades a explorar nas redes empresariais, enquanto as organizações procuram adotar novas abordagens mais abertas aos sistemas de TI para desenvolver tendências como o “Bring-Your-Own-Device” (traga seu próprio dispositivo) ou a computação em nuvem.

Do phishing ao ransomware, a cibersegurança lida com ataques que se tornam cada vez mais sofisticados, lembrando às empresas que, embora as ferramentas de cibersegurança e as práticas de proteção se tenham tornado cada vez mais evoluídas, o mesmo acontece com os métodos de ataque.

Para compreender a necessidade de adotar medidas de cibersegurança, vejamos rapidamente alguns tipos populares de ameaças e ataques no ciberespaço.

Ransomware – Programa de software de encriptação de ficheiros que utiliza um algoritmo único e robusto para encriptar os ficheiros no sistema alvo. Os autores da ameaça geram uma chave de descodificação única para cada uma das suas vítimas e guardam-na num servidor remoto. Assim, os utilizadores não podem aceder aos seus ficheiros. Os autores do programa de resgate tiram partido dessa fragilidade, exigindo montantes consideráveis de resgate para fornecer o código de desencriptação ou desencriptar os dados. Não há qualquer garantia de recuperação dos dados, mesmo após o pagamento do resgate.

Ataques de botnets – As redes de botnets foram inicialmente concebidas para realizar uma tarefa específica num grupo. Definem-se como uma rede ou grupo de dispositivos ligados à mesma rede para executar uma tarefa. São utilizadas por hackers que tentam aceder à rede e inserir um código malicioso ou malware para perturbar o seu funcionamento. Alguns dos ataques de botnets incluem:

– Ataque distribuído de negação de serviço (DDoS);

– Divulgação de e-mails de spam;

– Roubo de dados confidenciais.

Os ataques de botnets são geralmente realizados contra grandes empresas e organizações devido ao seu enorme acesso a dados. Através deste ataque, os hackers podem controlar um elevado número de dispositivos e comprometê-los.

Ataques de Engenharia Social – As engenharias sociais correspondem a táticas comuns utilizadas pelos cibercriminosos para recolher informação sensível dos utilizadores. Podem enganá-los exibindo anúncios interessantes, prémios, etc., e pedir-lhe que disponibilizem os seus dados pessoais e/ou de contas bancárias. Toda a informação introduzida é clonada e utilizada para fraudes financeiras, de identidade, etc. Refira-se que o vírus ZEUS está ativo desde 2007, sendo utilizado como método de ataque de engenharia social para roubar detalhes bancários das vítimas. Para além das perdas financeiras, estes ataques resultam noutros problemas para os sistemas.

(picture modified by author)

Roubo de divisas criptográficas – O roubo de divisas criptográficas corresponde a uma nova ameaça no mundo cibernético, que resulta do facto de a moeda digital estar a tornar-se popular. Através de computação complexa, procura-se aceder a moeda virtual como a Bitcoin, Ethereum, Monero, Litecoin, etc., constituindo os alvos os investidores e comerciantes de moedas criptográficas. Também conhecido como “Cryptojacking”, é um programa concebido para injetar silenciosamente códigos no sistema, permitindo ao hacker utilizar o CPU, GPU e recursos de energia do sistema atacado para extrair a moeda criptográfica. Também diminui o tempo de vida útil do dispositivo afetado.

Phishing – ação fraudulenta de envio de e-mails de spam, disfarçados de uma fonte legítima. Apresentam um assunto credível, relativo a anexos como uma fatura, oferta de emprego, oferta de serviços de empresas de transporte conhecidas, etc. Os ataques de phishing scam são os ciberataques mais comuns, tendo como objetivo roubar dados sensíveis, como as credenciais de login, números de cartões de crédito, informações de contas bancárias, etc. Para evitar ser vítima de phishing, deve aprender mais sobre as técnicas phishing e as medidas preventivas que pode aplicar. Também se pode utilizar tecnologias de filtragem de e-mail para evitar este tipo de ataques.

Em resumo, à medida que as ameaças cibernéticas aumentam em número e em sofisticação, a melhor abordagem a desenvolver é a vigilância constante. Nunca assuma que não será vítima de uma violação de dados. A sua empresa precisará sempre de gerir este tipo de ameaças, necessitando, para tal, de sistemas e serviços de deteção e resposta.