Arquitetura e componentes da cibersegurança

Introdução

Há cerca de 30 anos, a cibersegurança não era complexa, considerando o reduzido número de dispositivos a proteger. A utilização de tecnologias digitais no ambiente de trabalho tem vindo a aumentar acentuadamente devido à necessidade de as empresas se tornarem mais adaptáveis e ágeis. Este aumento gerou um número crescente de cibercriminosos que podem obter acesso à informação/dados. A segurança tradicional não é suficiente, uma vez que as ameaças estão a tornar-se mais complexas.

As questões de segurança tornaram-se globalmente relevantes, não sendo apenas uma preocupação do departamento de TI. A segurança aumenta a interação entre departamentos para identificar o que é necessário ser protegido, visando reduzir assim o impacto de qualquer ataque futuro inesperado. A cibersegurança deve estender o seu alcance até ao limite onde os dados constituem um alvo cibernético móvel, quer sejam dados gerados pela Internet em dispositivos móveis, quer sejam os dados que são gerados, armazenados e acedidos na nuvem.

A arquitetura da cibersegurança (também conhecida como arquitetura de segurança de rede, ou arquitetura cibernética) específica a estrutura organizacional, o comportamento funcional e as normas e políticas de uma rede informática, que inclui tanto caraterísticas de rede, como de segurança.

Os principais objetivos de uma arquitetura da cibersegurança visam assegurar que todos os riscos de ciberataque são minimizados, que todos os dados sensíveis, confidenciais e classificados são devidamente encriptados e que todos os ciberataques são detetados, mitigados e combatidos. As defesas Moving-Target, com contramedidas agressivas são fortemente encorajadas.

Embora não se procure disponibilizar detalhes técnicos da arquitetura da cibersegurança, no final deste capítulo, irá saber:

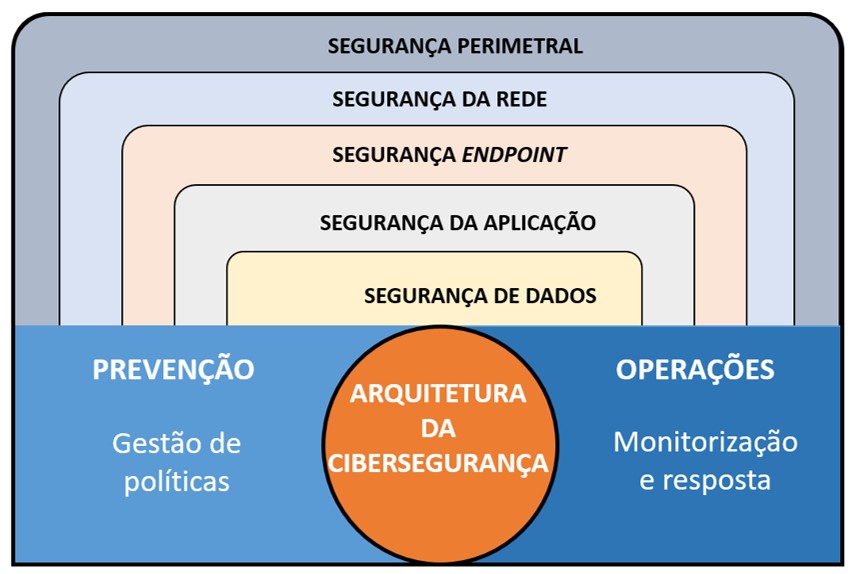

- o que é a arquitetura segura – segurança de dados, aplicação, endpoint, rede e perímetro;

- a perspetiva do produto/solução – Gestão de Identidade e Acesso, Segurança de Rede, Segurança de Terminais, Segurança de Mensagens, Segurança da Internet, Segurança e Gestão de Vulnerabilidade;

- tecnologias de segurança – Firewalls, VPN, Wireless, Deteção e Prevenção de Intrusão, Outras Ferramentas de Segurança – Criptografia.

A arquitetura segura

As instalações de cibersegurança necessitam de uma arquitetura de segurança adaptável. Esta e essencial para ajudar as empresas a classificar todos os investimentos de segurança (potenciais e existentes), visando determinar onde poderão ter problemas e garantir uma abordagem equilibrada à cibersegurança. Um comandante militar competente precisa de compreender completamente os diferentes tipos de terreno e os pontos fracos das suas forças para defender eficazmente as suas tropas e o seu território. Um arquiteto de cibersegurança experiente precisa de compreender completamente as diferentes topologias de rede e vulnerabilidades de ciberataque para defender eficazmente os dados sensíveis e aplicações críticas.

Fonte: Imagem desenhada pelo autor

A compreensão da arquitetura da segurança deve ser desenvolvida a partir da sua camada mais externa.

Segurança Perimetral – conjunto de políticas de segurança física e técnica e programáticas que fornecem níveis de proteção contra atividades maliciosas à distância; são utilizadas para protegerem os sistemas back-end do acesso não autorizado. Quando devidamente configurado, o modelo de segurança de defesa perimetral pode prevenir, atrasar, absorver e/ou detetar ataques, reduzindo assim o risco para os sistemas back-end críticos.

Segurança da Rede – A camada que divide a rede mais vasta de ligações em enclaves; um enclave é uma área distintamente delimitada dentro de uma unidade maior. Incorporam os seus controlos de acesso individuais e mecanismos de proteção. A camada de Segurança da Rede, quando devidamente utilizada, pode evitar danos nas passagens de um enclave para outros e também estabelece políticas de acessos específicas aos mesmos.

Segurança Endpoint – Mecanismos e controlos de proteção de segurança que residem diretamente num dispositivo endpoint (dispositivos finais, como computadores, dispositivos móveis, tablets, etc.) que interfira com qualquer rede ou sistema.

Segurança da Aplicação – Mecanismos e controlos de proteção de segurança que estão embutidos nas aplicações residentes na rede, enclaves e dispositivos endpoint. Exemplos destas aplicações: MS Office e aplicações móveis.

Segurança de Dados – A camada de segurança que protege os dados na empresa independentemente do estado dos dados, ou seja, se estão em movimento, em repouso ou em utilização.

Prevenção – É conseguida através de políticas, procedimentos, formação, modelação de ameaças, avaliação de riscos, testes de penetração e todas as outras atividades de sustentação inclusivas para uma posição segura.

Operações – Observação constante e atenta da empresa, juntamente com as ferramentas e processos adequados, para reconhecer incidentes e responder em conformidade e em tempo útil.

Perspetiva produto/solução

A cibersegurança constitui atualmente uma preocupação central e, por isso, é natural procurar-se uma solução para resolver parcial ou completamente este problema, sendo provável que venha de fornecedores que, na sua maioria, são empresas comerciais. Não existe uma solução única para a cibersegurança. Contudo, deve incluir tecnologia sofisticada como componentes mais “humanos”, tais como formação dos utilizadores e priorização na administração da empresa. Procura-se apresentar o que poderá ser uma eventual solução para este problema.

Identity and Access Management (IAM) – Consiste em definir e gerir os papéis e privilégios de acesso dos utilizadores individuais da rede e as circunstâncias em que são concedidos (ou negados) esses privilégios. Os utilizadores podem ser clientes (gestão da identidade do cliente) ou colaboradores (gestão da identidade do colaborador). Os sistemas IAM fornecem aos administradores as ferramentas e tecnologias para alterar o papel de um utilizador, acompanhar as suas atividades, criar relatórios sobre essas atividades e aplicar políticas numa base contínua.

Segurança de Redes – Esta é a prática de prevenção e proteção contra intrusões não autorizadas nas redes. A segurança de redes é implementada pelas tarefas e ferramentas que se utilizam para impedir o acesso de pessoas ou programas não autorizados às suas redes e aos dispositivos a elas ligados. Um computador não pode ser acedido se os hackers não conseguirem chegar até ao mesmo através da rede.

Segurança Endpoint – A segurança endpoint refere-se a uma metodologia de proteção da rede quando se acede através de dispositivos remotos, tais como computadores portáteis ou outros dispositivos móveis e sem fios. Cada dispositivo com uma ligação remota à rede cria um potencial ponto de entrada para ameaças à segurança. É concebido para proteger cada dispositivo final com acesso à rede. A segurança endpoint está a tornar-se uma função de segurança informática mais comum, sendo alvo de maior preocupação à medida que um número crescente de colaboradores leva dispositivos móveis para o local de trabalho, num contexto em que as empresas permitem a sua utilização através das suas redes.

Segurança das mensagens – A segurança das mensagens está centrada na segurança e proteção dos canais de comunicação de uma organização (software de correio eletrónico, aplicações de mensagens e plataformas de mensagens instantâneas de redes sociais). Esta camada extra de segurança pode ajudar a proteger dispositivos e a bloquear uma gama mais vasta de ataques de vírus ou malware. Ajuda a garantir a confidencialidade e autenticidade dos métodos de comunicação de uma organização.

Segurança Web – Os sítios e aplicações web são tão propensos a violações de segurança como os espaços físicos (casas, lojas ou edifícios governamentais). Infelizmente, o cibercrime acontece todos os dias, sendo necessárias medidas de segurança web para proteger os websites e as aplicações web. É exatamente isso que a segurança web faz – é um sistema de medidas e protocolos de proteção que pode proteger o seu website ou aplicação web de serem pirateados ou acedidos por pessoal não autorizado. Qualquer acesso através da Internet deve ser protegido pela segurança web.

Gestão de Segurança e Vulnerabilidade – A gestão da vulnerabilidade é uma abordagem proativa à gestão da segurança da rede, reduzindo a probabilidade de falhas de código ou de conceção comprometerem a segurança de um endpoint ou de uma rede. É a “prática cíclica de identificar, classificar, priorizar, remediar e mitigar” vulnerabilidades de software.

Tecnologias de segurança

A tabela seguinte sintetiza uma visão da tecnologia chave de cibersegurança.